Go, Vantage point

가까운 곳을 걷지 않고 서는 먼 곳을 갈 수 없다.

Github | https://github.com/overnew/

Blog | https://everenew.tistory.com/

티스토리 뷰

VPC Peering

격리된 VPC는 별도의 세팅이 없다면, 다른 VPC와 연결을 할 수 없다.

그렇다고 인터넷을 통해 다른 VPC로 접근을 한다면, 추가적인 암호화가 필요할 것이다.

따라서 AWS는 VPC간을 AWS 내부 네트워크로 안전하게 연결하는 피러일 기능을 제공한다.

이를 통해서 사설 IP만으로 통신이 가능하므로, 공인 IP에 대한 비용도 절약된다.

VPC가 어떤 리전에 있던, 다른 계정이던 서로 간의 승인만 있다면 연결이 된다.

하지만, IP 대역은 달라야 한다.

그래서 랜덤 한 IP은 할당은 지양해야 하고, 할당 규칙을 지정해야 한다.

주의해야 할 점은 피어링 한 VPC 간에서만 통신이 되고, 다른 VPC로의 경유를 할 수는 없다.

(전이적 피어링을 지원하지 않는다.)

이제부터 같은 리전의 VPC 2개와 다른 리전의 VPC 1개를 연결하는 Peering을 해보자.

같은 리전의 VPC 연결

같은 리전의 같은 계정 사이의 VPC로 세팅을 해서 생성한다.

이때 IP 대역은 반드시 겹쳐서는 안 된다.

자신의 계정이지만, accept request를 선택해 주자.

연결 이후 라우팅 테이블 세팅이 필요한데, 이는 아래에서 설명하겠다.

다른 리전 간의 VPC 연결

다른 리전의 VPC의 경우, 리스트가 제공되지 않기 때문에 직접 연결할 VPC ID를 확인해서 기입해 주자.

이제 다른 리전의 피어링에 들어가 보면 수락 대기 중인 요청이 있다.

수락을 해주면, 피어링이 완성된다.

동일한 방식으로 VPC2(같은 리전)와 VPC3(다른 리전) 간의 연결도 진행한다.

이제 3개의 VPC가 AWS의 안전한 내부 네트워크로 통신이 된다.

라우팅 테이블 설정

VPC1이 VPC2와 3으로의 트래픽을 보내려면, 각 VPC의 IP 대역에 따른 라우팅 경로 설정이 필요하다.

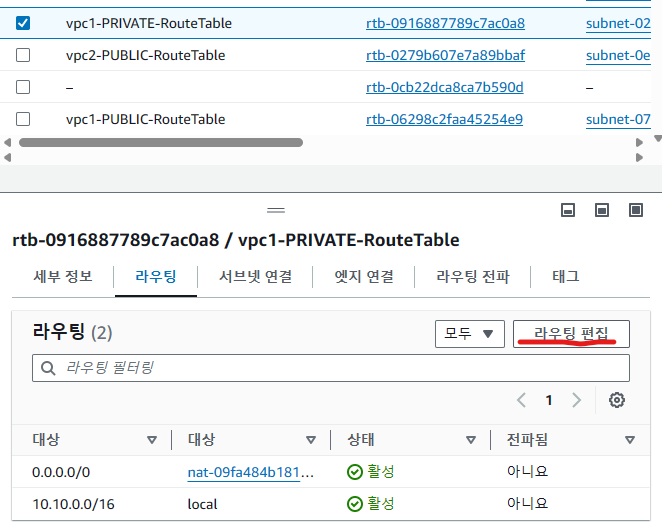

Private Subnet의 테이블의 경우 NAT와 자신의 IP 대역에 대한 정보만 가지고 있다.

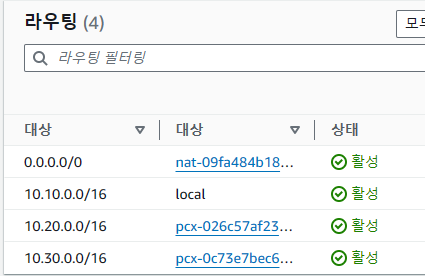

라우팅 편집을 통해 VPC2와 3에 대한 IP 대역의 경로를 VPC Peering으로 세팅해 준다.

이제 각각의 VPC로의 경로가 생성되었다.

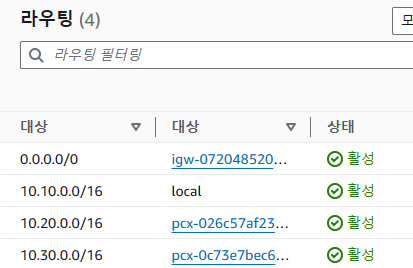

퍼블릿 서브넷은 IGW로의 경로가 존재한다.

동일하게 다른 VPC로의 경로를 추가해 주자.

이 작업을 각각의 VPC에서 반복한다.

피어링 확인하기

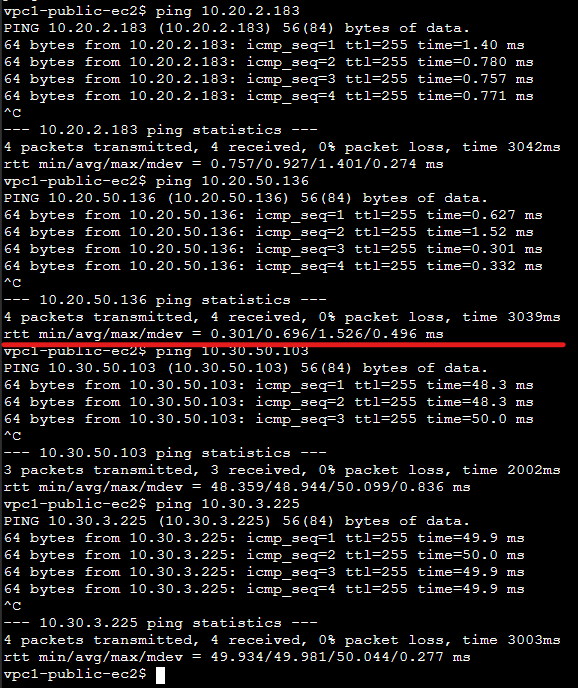

이제 VPC1의 public subnet에 있는 EC2 인스턴스가 VPC2와 3의 인스턴스로의 ping을 확인해 보자.

이처럼 결국에는 static Routing 경로에 대한 세팅이 필요하다.

AWS Transit Gateway

VPC 가 굉장히 많다면, 서로 간에 FullMesh로 연결이 되어야 한다.

이는 너무 복잡한 과정이 필요하다.

이를 위해서 만들어진 Transit Gateway는 VPC 수천 개와 온프레미스의 서버 간의 연결을 보장한다.

또한 완전 관리형으로 가용성과 대역폭이 안전하게 보장된다.

Transit GateWay의 라우팅 테이블로 모든 VPC로의 경로를 세팅할 수 있다.

또한 출발지에 따라서 각각의 테이블을 사용하도록 만들 수도 있다.

A Group은 A끼리만, B Group은 B끼리만 통신이 되도록 격리의 구현이 된다.

또한 각 VPC는 격리되지만, VPN으로 온프레미스로는 통신이 되도록 세팅도 가능하다.

하지만 소수의 VPC 간의 피어링을 위해 Transit을 사용하는 것은 비용이 많이 들 수 있다.

'Cloud > AWS' 카테고리의 다른 글

| AWS Bastion host EC2 생성 후 접속하기 (0) | 2024.03.27 |

|---|---|

| AWS CloudFront에 S3 파일 배포 & 속도 확인 (0) | 2024.03.26 |

| AWS CloudFormation으로 VPC 네트워크 세팅하기(yaml 문법) (0) | 2024.03.25 |

| AWS NAT Gateway 이중화의 필요성 (0) | 2024.03.25 |

| AWS NAT Gateway를 Private Subnet과 연결하기 (0) | 2024.03.21 |